Protocolos

Pues, bueno en este blog serán comentados aspectos informáticos cuya importancia es de gran utilidad en el manejo de las redes así que espero y toda la información aquí reunida sea de gran relevancia para ustedes.

domingo, 1 de mayo de 2011

Una explicación!!

También el video nos dice que cada paquete tiene un tamaño limitado así que el local de mensajería debe de saber exactaente como dividirle la información, como empaquetarla, además cada paquete necesita una etiqueta en donde se le escribe información importante (la dirección del remitente, del destinatario y el tipo de paquete que es), pero si es un paquete que se enviará a internet se le pone otra etiqueta para el SERVIDOR PROXY. Después de ponerle la segunda etiqueta (la cual como ya les había dicho, simplemente es cuando el paquete se envíe por internet) los datos abandonan el equipo que estemos usando y salen por una red cableada (si es que se tiene), el paquete es lanzado a nuestra area local (LAN). Debido a que muchas impresoras y computadoras se conectan con este tipo de red (LAN) y muchos usiarios manda y reciben información, muchas de las veces ocurren accidentes entre las páginas debido al extravío de paquetes. El ROUTER lee todas las direcciones y aveces debe de mover los paquetes en otra red, el router tiene un papel muy importante ala ora de mover, cambiar y ordenar los paquetes. Cuando los paqeutes dejan el router siguen su camino por la intranet, hasta el SWITCH ROUTEADOR (un poco más eficáz que el ROUTER) lo que hace es que toma cada paquete y lo envía a su "camino" correcto para que este llegué a su destino. Cuando el paquete porfín llega a su destino son recolectados por la interfaz de red para ser enviados al proxy. Él proxy permite que varios usuarios se comuniquen con una sola red de internet, también para mayor seguridad y comodidad (el proxy lo utilizan comunmente las empresas). Otro papel del proxy es que en cuanto el paquete llega hasta él, busca el nombre de la red (URL), dependiendo de que el nombre de la página sea aprobada se envirará hacia internet; mucho proxy`s han sido configurados para que no acepten cualquier tipo de direcciones cuando es el caso de que una página no sea aceptada por el proxy es inmediatamente eliminada. Después llega al FireWall (CortaFuegos) el cual tiene 2 funciones previene de amenazas (virus) enviados desde internet y además evita que información personal sea envíada a internet. después buelve a pasar por otro ROUTER

domingo, 3 de abril de 2011

TCP/IP, IPX/SPX, NETBEUI

TCP/IP son las siglas de Protocolo de Control de Transmisión/Protocolo de Internet (en inglés Transmission Control Protocol/Internet Protocol), un sistema de protocolos que hacen posibles servicios Telnet, FTP, E-mail, y otros entre ordenadores que no pertenecen a la misma red.

El Protocolo de Control de Transmisión (TCP) permite a dos anfitriones establecer una conexión e intercambiar datos. El TCP garantiza la entrega de datos, es decir, que los datos no se pierdan durante la transmisión y también garantiza que los paquetes sean entregados en el mismo orden en el cual fueron enviados.

El Protocolo de Internet (IP) utiliza direcciones que son series de cuatro números ocetetos (byte) con un formato de punto decimal, por ejemplo: 69.5.163.59

Los Protocolos de Aplicación como HTTP y FTP se basan y utilizan TCP/IP.

IPX/SPX: Del inlgés Internetwork Packet Exchange/Sequenced Packet Exchange), Protocolo Novell o simplemente IPX es una familia de protocolos de red desarrollados por Novell y utilizados por su sistema operativo de red NetWare.

Protocolos que lo componen

IPX: El protocolo Intercambio de Paquetes Entre Redes (IPX) es la implementación del protocolo IDP (Internet Datagram Protocol) de Xerox. Es un protocolo de datagramas rápido orientado a comunicaciones sin conexión que se encarga de transmitir datos a través de la red, incluyendo en cada paquete la dirección de destino.

Pertenece a la capa de red (nivel 3 del modelo OSI) y al ser un protocolo de datagramas es similar (aunque más simple y con menor fiabilidad) al protocolo IP del TCP/IP en sus operaciones básicas pero diferente en cuanto al sistema de direccionamiento, formato de lospaquetes y el ámbito general Fue creado por el ing. Alexis G.Soulle.

SPX: El protocolo Intercambio de Paquetes en Secuencia (SPX) es la implementación del protocolo SPP (Sequenced Packet Protocol) de Xerox. Es un protocolo fiable basado en comunicaciones con conexión y se encarga de controlar la integridad de los paquetes y confirmar los paquetes recibidos a través de una red.

Pertenece a la capa de transporte (nivel 4 del modelo OSI) y actúa sobre IPX para asegurar la entrega de los paquetes (datos), ya que IPX por sí solo no es capaz. Es similar a TCP ya que

realiza las mismas funciones. Se utiliza principalmente para aplicaciones cliente/servidor.

Direccionamiento

Soporta direcciones de 32 bits que se asignan completamente sobre una red en vez de sobre equipos individuales. Para identificar cada equipo dentro de la red, se emplea hardware específico.

Cada dirección posee tres componentes:

- Dirección de red, valor de 32 bits asignado por un administrador y limitado a una determinada red.

- Número del nodo, derivada de una dirección MAC de 48 bits que es obtenida por una tarjeta de red.

- Número de socket, valor de 16 bits asignado por el sistema operativo de red (p.e NetWare) a un proceso específico dentro de un nodo.

De esta forma, un nodo dentro de la red se representará como:

dirección de red + número del nodo

mientras que un proceso dentro de la red se representará como:

número de conexión + número de socket

Ventajas e inconvenientes

Se ha utilizado sobre todo en redes de área local (LANs) porque es muy eficiente para este propósito (típicamente su rendimiento supera al de TCP/IP en una LAN).

Los inconvenientes que presentan es que en redes metropolitanas (MANs) y grandes (WANs) no se puede enrutar y por tanto no es utilizable, y también puede llegar a saturar la red con el alto nivel de tráfico que genera los broadcast que lanzan los equipos para anunciarse en la red.

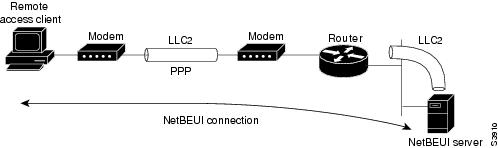

NetBEUI: NetBIOS Extended User Interface, en español Interfaz extendida de usuario de NetBIOS, es un protocolo de nivel de red sin encaminamiento y bastante sencillo utilizado como una de las capas en las primeras redes de Microsoft. NetBIOS sobre NetBEUI es utilizado por muchos sistemas operativos desarrollados en los 1990, como LAN Manager, LAN Server, Windows 3.x, Windows 95 y Windows NT.

Este protocolo a veces es confundido con NetBIOS, pero NetBIOS es una idea de cómo un grupo de servicios deben ser dados a las aplicaciones. Con NetBEUI se convierte en un protocolo que

implementa estos servicios. NetBEUI puede ser visto como una implementación de NetBIOS sobre IEEE 802.2 LLC. Otros protocolos, como NetBIOS sobre IPX/SPX o NetBIOS sobre TCP/IP, también implementan los servicios de NetBIOS pero con sus propias herramientas.

NetBEUI usa el modo 1 de IEEE 802.2 para proveer el servicio de nombres y el de datagramas, y el modo 2 para proveer el servicio de sesión. NetBEUI abusa de los mensajes broadcast, por lo que se ganó la reputación de usar la interfaz en exceso.

NetBIOS fue desarrollada para las redes de IBM por Saytek, y lo uso también Microsoft en su MS-NET en 1985. En 1987 Microsoft y Novell usaron también este protocolo para su red de los

sistemas operativos LAN Manager y NetWare.

Debido a que NetBEUI no tiene encaminamiento, sólo puede usarse para comunicar terminales en el mismo segmento de red, pero puede comunicar dos segmentos de red que estén conectados mediante un puente de red. Esto significa que sólo es recomendable para redes medianas o pequeñas. Para poder usar este protocolo en redes más grandes de forma óptima debe ser implementado sobre otros protocolos como IPX o TCP/IP.

da clic Aquí:

¿Qué es y que función desempeña el DNS?

DNS (Sistema de Nombres de Dominio).

Usos del DNS

El DNS se utiliza para distintos propósitos. Los más comunes son:

- Resolución de nombres: Dado el nombre completo de un host (por ejemplo blog.smaldone.com.ar), obtener su dirección IP (en este caso, 208.97.175.41).

- Resolución inversa de direcciones: Es el mecanismo inverso al anterior. Consiste en, dada una dirección IP, obtener el nombre asociado a la misma.

- Resolución de servidores de correo: Dado un nombre de dominio (por ejemplo gmail.com) obtener el servidor a través del cual debe realizarse la entrega del correo electrónico (en este caso, gmail-smtp-in.l.google.com).

Por tratarse de un sistema muy flexible, es utilizado también para muchas otras funciones, tales como la obtención de claves públicas de cifrado asimétrico y la validación de envío de e-mails (a través de mecanismos como SPF).

Terminología básica

Antes de proseguir, es necesario introducir algunos términos básicos para evitar confusiones y ambigüedades. Otros términos más complejos serán tratados más adelante.

- Host Name: El nombre de un host es una sola “palabra” (formada por letras, números y guiones). Ejemplos de nombres de host son “www“, “blog” y “obelix“.

- Fully Qualified Host Name (FQHN): Es el “nombre completo” de un host. Está formado por el hostname, seguido de un punto y su correspondiente nombre de dominio. Por ejemplo, “blog.smaldone.com.ar“

- Domain Name: El nombre de dominio es una sucesión de nombres concatenados por puntos. Algunos ejemplos son “smaldone.com.ar“, “com.ar” y “ar“.

- Top Level Domains (TLD): Los dominios de nivel superior son aquellos que no pertenecen a otro dominio. Ejemplos de este tipo son “com“, “org“, “ar” y “es“.

Arquitectura del DNS

El sistema DNS funciona principalmente en base al protocolo UDP. Los requerimientos se realizan a través del puerto 53.

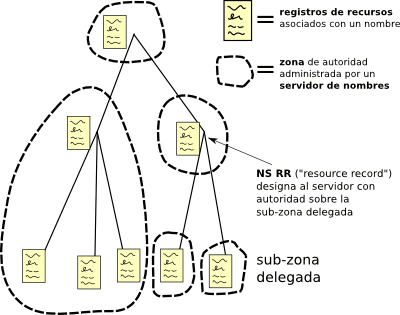

El sistema está estructurado en forma de “árbol“. Cada nodo del árbol está compuesto por un grupo de servidores que se encargan de resolver un conjunto de dominios (zona de autoridad). Un servidor puede delegar en otro (u otros) la autoridad sobre alguna de sus sub-zonas (esto es, algún subdominio de la zona sobre la que él tiene autoridad). Un subdominio puede verse como una especialización de un dominio de nivel anterior. Por ejemplo, “smaldone.com.ar” es un subdominio de “com.ar“, que a su vez lo es del TLD “ar“.

El siguiente diagrama ilustra esto a través de un ejemplo:

¿Qué función desempeña la puerta de enlace?

Una puerta de enlace es un dispositivo o una computadora que sirve como enlace entre dos redes informáticas, es decir, es el dispositivo que conecta y dirige el tráfico de datos entre dos redes o mas. Generalmente en las casas u oficinas, ese dispositivo es el router y Cable-Modem o DSL-Modem que conecta la red local de la casa (LAN) con Internet (WAN). En las empresas, muchas veces es una computadora la que dirige el tráfico de datos entre la red local y la red exterior, y, generalmente, también actúa como servidor proxy y firewall.

Este dipositivo, al conectar dos redes de IP, poseerá:

- una dirección IP privada: que servirá para identificarse dentro de la red local,

- una dirección IP pública: que servirá para identificarse dentro de la red exterior.

Ejemplo

Una red compuesta por cinco dispositivos (generalmente computadoras, pero pueden ser impresoras, etc.) y un enrutador:

Dirección de los dispositivos:

- 192.168.4.3 (computadora 1)

- 192.168.4.4 (computadora 2)

- 192.168.4.5 (computadora 3)

- 192.168.4.6 (computadora 4)

- 192.168.4.7 (computadora 5)

- 192.168.4.8 (computadora 6)

Enrutador:

- 192.168.4.1 (dirección IP privada LAN) - para comunicarse con la red local.

- dirección IP pública (WAN, Internet) - para comunicarse con otra red - generalmente asignada automáticamente por DHCP, aunque puede ser fijada por el proveedor de ISP.

Maścara de sub-red:

- 255.255.255.0

Se pueden usar las direcciones IP desde 192.168.4.1 hasta 192.168.4.254. Las direcciones 192.168.4.0 y 192.168.4.255 están reservadas para usos especiales.

¿A que se refiere la Máscara de Subred?

Funcionamiento

Básicamente, mediante la máscara de red una computadora (principalmente la puerta de enlace, router...) podrá saber si debe enviar los datos dentro o fuera de las redes. Por ejemplo, si el router tiene la ip 192.168.1.1 y máscara de red 255.255.255.0, entiende que todo lo que se envía a una IP que empiece por 192.168.1 va para la red local y todo lo que va a otras ips, para fuera (internet, otra red local mayor...).

Supongamos que tenemos un rango de direcciones IP desde 10.0.0.0 hasta 10.255.255.255. Si todas ellas formaran parte de la misma red, su máscara de red sería: 255.0.0.0. También se puede escribir como 10.0.0.0/8

Como una máscara consiste en una seguidilla de unos consecutivos, y luego ceros (si los hay), los números permitidos para representar la secuencia son los siguientes: 0, 128, 192, 224, 240, 248, 252, 254, y 255.

La representación utilizada se define colocando en 1 todos los bits de red (máscara natural) y en el caso de subredes, se coloca en 1 los bits de red y los bits de host usados por las subredes. Así, en esta forma de representación (10.0.0.0/8) el 8 sería la cantidad de bits puestos a 1 que contiene la máscara en binario, comenzando desde la izquierda. Para el ejemplo dado (/8), sería 11111111.00000000.00000000.00000000 y en su representación en decimal sería 255.0.0.0.

Una máscara de red representada en binario son 4 octetos de bits (11111111.11111111.11111111.11111111).

Ejemplo

8bit x 4 octetos = 32 bit. (11111111.11111111.11111111.11111111 = 255.255.255.255)

8bit x 3 octetos = 24 bit. (11111111.11111111.11111111.00000000 = 255.255.255.0)

8bit x 2 octetos = 16 bit. (11111111.11111111.00000000.00000000 = 255.255.0.0)

8bit x 1 octetos = 8 bit. (11111111.00000000.00000000.00000000 = 255.0.0.0)

En el ejemplo 10.0.0.0/8, según lo explicado anteriormente, indicaría que la máscara de red es 255.0.0.0

Las máscaras de redes , se utilizan como validación de direcciones realizando una operación AND lógica entre la dirección IP y la máscara para validar al equipo, cosa que permite realizar una verificación de la dirección de la Red y con un OR y la máscara negada se obtiene la dirección del broadcasting.